Итак, вы установили VPN. Заплатили три копейки за подписку, скачали приложение, нажали большую зелёную кнопку "Подключиться" и теперь чувствуете себя неуязвимым цифровым ниндзя. Должен вас огорчить. Вы не ниндзя. Вы — человек, который купил плащ-невидимку на AliExpress и искренне удивляется, почему его всё ещё видно.

Как ваш компьютер сливает данные

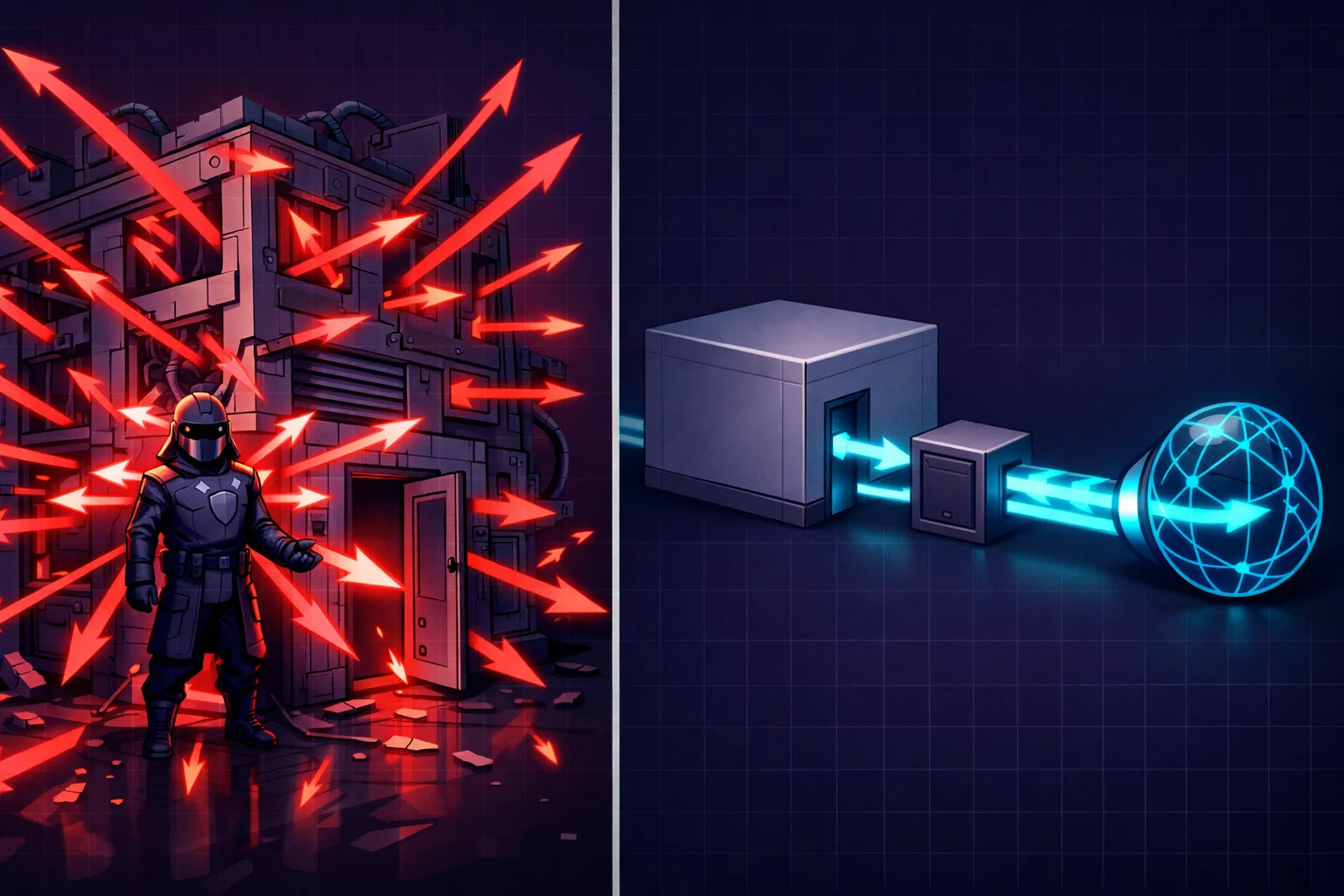

Представьте ваш компьютер как многоквартирный дом. Есть один выход на улицу — сетевой интерфейс. Через эту дверь все жильцы выходят в интернет: браузер, почтовый клиент, Telegram, системные службы Windows, которые каждые пять минут докладывают в Microsoft что вы делаете, и ещё сотня программ о которых вы даже не подозреваете. VPN в этой аналогии — это охранник у двери. Он говорит всем жильцам: "Эй, выходите через меня, я вас провожу секретным туннелем". И большинство жильцов его слушаются.

Но вот в чём проблема. Это просто охранник. Он не замуровал окна. Он не забетонировал чёрный ход. Он просто стоит и вежливо просит. А некоторые жильцы — особенно те, что с правами администратора — могут послать его куда подальше и выпрыгнуть в окно.

Момент истины: reconnect

Ваш VPN отключился на секунду. Может, сервер моргнул. Может, интернет икнул. Одна секунда. Что происходит? Охранник упал в обморок, дверь нараспашку, и все программы радостно побежали на улицу напрямую. Браузер отправил запрос. Торрент-клиент сказал трекеру "привет, вот мой настоящий IP". Телеметрия Windows отчиталась о местоположении. Одна секунда — и вы засвечены.

"Но у меня есть kill switch!" — скажете вы. Kill switch — это программа, которая должна заметить что другая программа упала, и быстренько заблокировать весь трафик. Программа. Которая должна среагировать быстрее чем другие программы успеют отправить пакеты.

Гонка маршрутов и IPv6

Компьютер включился. Сеть поднялась. Интернет работает. А VPN? VPN ещё загружается. Он в автозапуске, но автозапуск — это "после того как система решит что уже можно". В эти несколько секунд ваш трафик идёт напрямую. Системные службы уже проверяют обновления. Браузер тянет открытые вкладки. Мессенджеры подключились к серверам. Вы ещё чай не налили, а ваш IP уже записан в логах половины интернета.

И ещё подарок: пока вы настраивали VPN для IPv4, про IPv6 все забыли. Он работает параллельно — отдельный протокол, отдельный адрес, отдельный маршрут. Сайт запросил AAAA-запись — и получил ваш реальный IPv6-адрес, пока вы сидели под VPN и думали что невидимы. Это как носить маску на лице, но повесить бейджик с именем на грудь.

Отступление: VPN на роутере

Прежде чем перейти к основному решению, расскажу про промежуточный вариант. VPN можно настроить не на компьютере, а на роутере. У меня стоит Keenetic с WireGuard. Весь трафик домашней сети идёт через туннель ещё до того, как попадает на любое устройство. Ноутбук вообще не знает что есть какой-то VPN — он просто подключается к роутеру и думает что это обычный интернет.

Программы на компе не могут обойти туннель — они о нём не знают. Нет гонки маршрутов при старте — роутер уже работает. Малварь с правами администратора не может отключить VPN — он на другом устройстве. Но это уже не плащ-невидимка с AliExpress. Настраивается за десять минут, работает стабильно, рекомендую как минимум попробовать.

Whonix и проблема с Tor

Whonix — это две виртуальные машины. Gateway и Workstation. Первая подключена к интернету. Вторая подключена ТОЛЬКО к Gateway через внутреннюю сеть. У Workstation физически нет выхода в интернет — нет маршрута, нет возможности отправить пакет мимо Gateway. Это не охранник у двери — это комната без дверей и окон, где единственный выход ведёт через шлюз. Гениально, параноидально, работает. Но я не буду расписывать Whonix на три страницы — про него написано столько, что ещё одна статья это информационный мусор. Хотите подробностей — идите на whonix.org.

Теперь о том, о чём параноики не любят говорить. Tor — это дико медленно. Три ноды, каждая со своим пингом. Открыть страницу — подождать. Скачать файл — заварить чай. Посмотреть видео — забудь. Половина интернета блокирует exit-ноды Tor. Google просит капчу. Cloudflare показывает бесконечные проверки. Банки отказывают в доступе. Для обычной ежедневной работы Tor не подходит. Никто не будет сёрфить через Tor на домашнем компьютере — это мазохизм.

И давайте начистоту: если вас реально захотят найти — найдут. Спецслужбы с бюджетом, контролем точек входа и выхода, доступом к логам — они найдут способ. Но мы здесь не про идеальную анонимность. Мы про то, чтобы сделать просто, удобно и без заморочек. Чтобы трафик не утекал при reconnect и малварь не могла обойти туннель.

Решение: принцип Whonix + нормальный VPN

Берём архитектуру Whonix — физическая изоляция, никаких утечек. Но вместо Tor ставим быстрый VPN на свой сервер. Как это выглядит: отдельная машина (назовём её Gateway) подключена к интернету и к вашему VPN-серверу через sing-box или любой другой клиент. Ваш рабочий компьютер подключён только к Gateway и использует его как шлюз. Gateway настроен так, что пропускает трафик только через VPN-туннель. Всё остальное — DROP. Нет туннеля — нет интернета.

Gateway — это просто машина-шлюз с двумя сетевыми интерфейсами: один смотрит в интернет, второй — во внутреннюю сеть. Это может быть виртуалка в VirtualBox или Proxmox, Raspberry Pi, старый ноутбук, мини-ПК за пять тысяч рублей — неважно на чём, важно как настроено. На Gateway стоит VPN-клиент (sing-box умеет все современные протоколы: VLESS, VMess, Shadowsocks, WireGuard), а правила файрвола настроены так, что весь входящий трафик со второго интерфейса идёт только через VPN, прямой выход заблокирован.

Ваш компьютер и почему это работает

Никаких виртуалок с Linux не нужно. Ваш рабочий компьютер — это Windows, Mac, что угодно. Вы просто указываете Gateway как шлюз по умолчанию в настройках сети: вручную прописываете IP, либо поднимаете DHCP на Gateway и тогда всё настроится автоматически. Всё — ваш компьютер теперь выходит в интернет через Gateway, а Gateway пропускает только VPN.

VPN-клиент на компьютере — это софт, его можно обойти, отключить, он может упасть. Gateway — это сетевая топология. Ваш компьютер физически подключён только к внутренней сети, единственный маршрут наружу — через Gateway, а Gateway выпускает только через VPN. Отключился VPN? Ваш компьютер теряет интернет — не сливает IP, а теряет интернет, потому что другого пути нет. Малварь получила права администратора? Она может делать что угодно на вашем компьютере, но выйти в обход VPN не может — некуда.

Что это не решает и вывод

Если хост с Gateway скомпрометирован — всё бесполезно. VPN-провайдер или хостер видит подключение — выбирайте нормальных. Человеческий фактор: залогинились в личный аккаунт — сами себя сдали. Но мы тут не строим бункер от АНБ. Мы делаем так, чтобы трафик не утекал при reconnect и малварь не могла обойти туннель. Эту задачу схема решает полностью.

VPN-клиент — это программа, программы можно обойти, отключить, обмануть. VPN на роутере — уже лучше. Gateway с изоляцией — это архитектура, нельзя обойти маршрут которого не существует, и при этом нормальная скорость, потому что VPN, а не Tor. Кому интересно как это работает — теперь вы понимаете принцип. Кому нужно настроить — ниже промпт для нейронки, который даст пошаговую инструкцию под вашу конкретную ситуацию. Я не буду здесь расписывать конфиги — они устареют, у всех разные системы, и вообще никто их читать не будет. Нейронка сделает это лучше и под вас конкретно.

Промпт для настройки

Скопируйте этот промпт в ChatGPT, Claude, Сбер GigaChat или другую нейронку. Заполните параметры в квадратных скобках.

Мне нужна пошаговая инструкция по настройке VPN-шлюза для изоляции трафика.

Цель: весь трафик моего рабочего компьютера должен идти через отдельную машину-шлюз (Gateway), которая пропускает только VPN. При падении VPN — интернет должен пропадать, а не идти напрямую.

Мои параметры:

Gateway:

- Платформа: [виртуалка VirtualBox / виртуалка в Proxmox / Raspberry Pi / мини-ПК / старый ноутбук]

- ОС на Gateway: [Debian / Ubuntu / Alpine / другая]

- VPN-протокол: [VLESS / VMess / WireGuard / Shadowsocks / другой]

- Адрес VPN-сервера: [уже есть свой VPS / нужно сначала настроить сервер]

- VPN-клиент: [sing-box / xray / другой]

Рабочий компьютер:

- ОС: [Windows 10 / Windows 11 / macOS / Linux]

- Как будет подключён к Gateway: [через виртуальную сеть в том же гипервизоре / через физический кабель / через отдельную Wi-Fi сеть]

Дай мне:

1. Настройку Gateway:

- Установка ОС (кратко, без воды)

- Настройка двух сетевых интерфейсов (один в интернет, второй во внутреннюю сеть)

- Установка и базовая настройка VPN-клиента

- Правила файрвола: трафик с внутреннего интерфейса идёт ТОЛЬКО через VPN-туннель, прямой выход в интернет заблокирован

- Включение форвардинга пакетов

2. Настройку рабочего компьютера:

- Как указать Gateway как шлюз по умолчанию

- Или как поднять DHCP на Gateway чтобы настройки раздавались автоматически

3. Проверку:

- Как убедиться что трафик идёт через VPN (какой IP показывает)

- Как проверить что при остановке VPN на Gateway интернет на рабочем компьютере пропадает, а не идёт напрямую

Давай конкретные команды и конфиги. Без длинных объяснений — я понимаю что делаю, мне нужны команды.